SOCアウトソーシングの成功は運用設計で決まる|現場の不安を解消し24時間監視を実現する方法

セキュリティの「24時間監視」や「SOC(セキュリティ・オペレーション・センター)のアウトソーシング」という言葉を、最近よく耳にするのではないでしょうか。多くの比較記事では、「コスト削減」や「運用の手間いらず」といった表面的なメリットばかりが強調されています。

たしかに、外部のプロの知見を借りるのは、非常に合理的な選択です。しかし、現場の責任者であるあなたの心には、どこか拭いきれない不安が残っているかもしれません。

「現場の負担が増えるだけではないか」

「アラート対応に追われて、本来の仕事が止まってしまうのではないか」

こうした懸念を抱くのは、あなたが誰よりも責任感を持って業務に向き合っている証拠です。

たしかに、外部ベンダーを導入することで、現場のチェック方法や手順が変わることは避けられません。ミスが起きたときに誰が責任を取るのか、そのミスが後続の重要なタスクに波及してしまわないか、不安になるのは当然の反応といえるでしょう。

しかし、私は金融ITベンダーの現場で20年以上「止まらないシステム」に向き合ってきた経験から、こう確信しています。

SOC(Security Operations Center)のアウトソーシングは、コストと品質の両面で、高度な知見を共同利用できる極めて合理的な手段です。

成功の鍵は、最新ツールの導入そのものではなく、あなたのビジネス特性に合わせた「運用設計」にあります。

難しく思えるかもしれませんが、安心してください。現場が恐れているリスクを正しく理解し、丁寧なプロセス再構築を行うだけで、セキュリティは「不安の種」から「現場を支える盾」に変わります。この記事を読み進めることで、導入を「失敗」に終わらせないための、プロの視点による本質的な向き合い方が見えてくるでしょう。

まずは、できることから一つずつ、その不安を紐解いていきましょう。

S.R(セキュリティ・コンサルタント)

証券システムの開発統括を経て、大手ネット証券にてシステム開発部長を歴任。2016年より同社にてセキュリティ部門を単独で立ち上げ、700名規模の組織におけるCSIRT導入と運用を主導しました。金融ISACでは脆弱性WG初代座長を務めるなど業界連携にも尽力しています。

現在では、証券・FX・流通業界等の企業に対し、CSIRT構築、金融庁ヒアリング対応、FISC導入支援などのコンサルティングに従事。インハウスでの組織立ち上げ経験と、外部専門家としての支援実績の双方から、実効性のあるセキュリティ体制構築を提案しています。

サイバー攻撃のトレンドは日々変化します。MPSのメールマガジン「セキュリティレポート」では、金融ITの最前線で分析した「今、現場が警戒すべき最新事例」を定期的に配信。他社の教訓を、貴社の運用設計に活かしてください。

SOCとは何か

まずは、SOCという言葉の定義について、認識を合わせておきましょう。

SOC(ソック)とは、Security Operation Center(セキュリティ・オペレーション・センター)の略で、サイバー攻撃から組織を守る監視塔です。

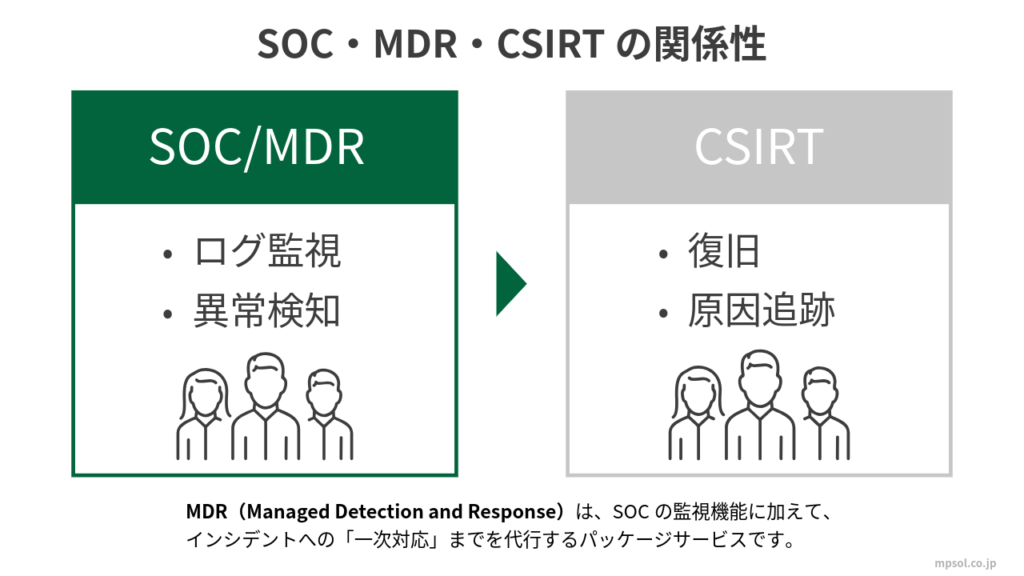

SOCの主な役割は、ネットワークやサーバの「ログ監視」と「インシデント検知」です。24時間365日体制で、ネットワークやデバイスから上がってくる膨大なアラートを精査し、それが本当の脅威なのか、あるいは無害な誤検知なのかを切り分ける「番人」の役割を果たします。

最近ではAIや機械学習による自動検知も進んでいますが、それでもパターン化できない未知の攻撃については、やはり高度なスキルを持つセキュリティ専門家による分析が欠かせません。

SOCを利用するということは、自社では抱えきれない「専門家の知見」と「24時間の目」を、インフラサービスとして賢く共同利用するということなのです。

SOCに関連する用語として、CSIRTについても押さえておきましょう。

CSIRT(シーサート)はComputer Security Incident Response Teamの略で、有事の際の「火消し役」として機能します。SOCが異常を見つける組織であるのに対し、CSIRTは問題が発生した後の「復旧」や「原因の追跡」をメインの役割としています。いわば、火災報知器が鳴った(SOCが検知した)後に現場へ駆けつけ、火を消し、延焼を防ぎ、出火原因を調べる「消防隊」のような存在です。多くの現場では、SOCが分析したアラート情報を受け取り、それをもとにCSIRTが実際のインシデント対応に当たるという連携体制が取られています。

MDR(Managed Detection and Response)は、SOCの監視機能に加えて、インシデントへの「一次対応」までを代行するパッケージサービスです。EDR等のツールを駆使し、脅威の検知だけでなく、感染端末の隔離といった封じ込めまでベンダー側が担います。「監視はできても、有事に動ける実務者が不足している」組織に適していますが、実対応という「判断」を委ねる分、SLAや責任境界線の定義がより重要になります。

このSOCの機能をアウトソーシングする是非について、次のセクションから解説していきます。

「SOC運用設計」の要諦:現場が変化を拒む理由を解消する

アウトソーシングという言葉を聞くと、経営層や管理職は「コスト削減」や「業務の効率化」といった輝かしい言葉を連想しがちです。たしかに、外部の専門知見を借りることは、組織全体のセキュリティレベルを底上げする近道ではあります。

しかし、実際に現場で手を動かすスタッフからすれば、それは歓迎すべき変化というよりは、むしろ「今ある平穏な日常を壊す侵入者」に見えているのかもしれません。

ミスそのものよりも「後続への波及」を恐れる心理

私がこれまで多くの現場を見てきて感じたのは、現場の人間が最も嫌うのは「業務プロセスが追加・変更されること」そのものであるという事実です。なぜそこまで変化を拒むのか。それは、単に新しいことを覚えるのが面倒だからではありません。

現場が本当に恐れているのは、ミスによって「後続のタスクに致命的な影響が出ること」なのです。たとえば、一つのデータ修正を誤ったことで、数千件、数万件の処理が止まってしまったり、やり直しのきかないタスクが連鎖的に崩壊したりすることを、彼らは本能的に回避しようとします。

つまり、プロセスを変えるのであれば、後続に一切の悪影響が出ないという保証がなければ、現場は納得して動いてくれないわけです。

I/Fテストが現場の「安心」を担保する

こうした現場の心理を無視してツールの導入を強行しても、運用は決してうまく回りません。導入検討の段階で、まずは現行の運用設計とプロセスの再設計を、現場と膝を突き合わせて行う必要があります。過去に起きた障害対応やミスの事例を洗い出し、「どうすれば同じ失敗を防げるか」を徹底的に議論するのです。

そして、アウトソーシングを開始する前には、たとえ手間がかかってもI/F(インターフェース)だけでもテストを行うべきでしょう。接続テストを繰り返し、情報の受け渡しがスムーズに行われることを自分たちの目で確認できて初めて、現場は新しい仕組みを信頼し、受け入れる準備が整うわけです。

こうした慎重すぎるほどのステップこそが、結果として導入後の大きなトラブルを回避する最短ルートになるということです。

金融ITのプロが教える「24時間監視」のジレンマと解決策

金融ITという、一瞬の遅れが数千万円、数億円の重みを持つ世界に身を置いていると、世の中で語られる「24時間監視」という言葉に、どこか頼りなさを感じてしまうことがあります。

多くのSOC(Security Operations Center)比較記事は、24時間体制による「安心」や「コスト削減」を声高に叫びます。しかし、現場のプロが直面するのは、もっとヒリヒリとした「判断のジレンマ」です。

監視員は「連絡」ができても「判断」はできない

24時間体制で誰かが画面を見ている。これ自体は、外部のサービスを利用すれば比較的容易に実現できる「定常監視」です。問題は、そこで何らかの異常(たとえばロジックやアルゴリズムの不具合が見つかったときに何が起きるか)ということです。

例えば、あなたが24時間取引が動くような金融取引サービスの担当者だとしましょう。深夜、証拠金計算のロジックに不具合が生じ、顧客が本来できるはずの取引ができなくなってしまったと想定してみてください。監視員はすぐに「異常あり」と連絡をくれるでしょう。しかし、その不具合を解消するにはエンジニアの力が必要です。

「エンジニアが出社するまで待つのか?」

「その間の機会損失は誰が補填するのか?」

ここに、24時間監視の本当のジレンマがあります。監視員は事態を知らせてはくれますが、ビジネス上の重い決断までは下してくれないわけです。

戦略的な「管理者機能」がビジネスを救う

このジレンマを突破するために必要なのは、単なる「監視のアウトソーシング」ではなく、万が一の事態を想定した「守りの設計」です。

私がおすすめしているのは、システム側に「管理者機能」を実装しておくという戦略的なアプローチです。具体的には、重大な異常を検知した際、エンジニアによる修正を待たずとも、管理者権限で即座に取引制限をかけられるような仕組みを持っておくことです。

たしかに、ローンチ直後の数ヶ月はエンジニアがいつでも駆けつけられる「臨戦態勢」を敷く必要があるかもしれません。しかし、その後の安定期を見据えるならば、システムそのものに「緊急停止」の手段を持たせておく。これが、24時間監視をアウトソースしながらも、自社のビジネスを自らの手でコントロールし続けるための、極めて現実的でプロフェッショナルな解決策となるわけです。

セキュリティを「ツールに任せる」のではなく、ビジネス判断の道具として「使いこなす」という視点こそが、金融ITの最前線で求められる真の安全保障ではないでしょうか。

SOC活用の成否を分ける「SOC 失敗事例」:牙を剥いた防御システム

世の中のSOCサービスを比較する記事を見ると、その多くが「AIによる自動検知」や「最新の防御アルゴリズム」の素晴らしさを強調しています。たしかに、パターンのわかっている攻撃を人間より遥かに早く、正確に処理できるAIは、非常にコストパフォーマンスに優れた強力な武器になります。

しかし、牙を剥くのは常に「想定外」の瞬間です。私が経験した事例を紹介しましょう。

実録・大地震の朝、システムが「敵」とみなしたもの

それは、あるDDoS(分散型サービス拒否)攻撃対策サービスを導入したときのことでした。数ヶ月にわたるテストを重ね、万全の体制で本番リリースを迎えたのですが、その数ヶ月後、予期せぬ事態が起きました。

大地震が発生した、翌営業日の朝のことです。

オンライン証券取引のサービスが、開始直後に全面停止してしまったのです。原因を調べると、犯人は外部からの攻撃ではなく、私たちが導入したばかりの「防御システム」そのものでした。

地震の影響で、市場が開くと同時に大量のレート配信や注文が集中した。その異常なトラフィックの急増を、システムが「DDoS攻撃」だと誤認し、正規のデータをすべて捨ててしまったわけです。

救いとなったのは「技術」ではなく「訓練」だった

原因は、私たちの見積もりの甘さにありました。過去数年のピーク値の2倍を閾値(しきいち)として設定していましたが、未曾有の災害は、その「常識の範囲内」を軽々と超えていったのです。

しかし、この大惨事の中で唯一の救いがありました。それは、システムが誤作動した瞬間に、迷わず「対策サービスを停止させる」という判断を下し、即座に実行できたことです。

実は私たちは、導入前のテスト段階で「万が一の際の停止手順」を何度も繰り返し訓練していました。何の根拠もありませんでしたが、その場でサービスを切り離す判断ができたのは、技術を過信せず、最悪の事態に備えた「手動のプロセス」を磨いていたからに他なりません。

つまり、SOCアウトソーシングを成功させるために本当に必要なのは、最新のアルゴリズムではありません。「システムが裏切ったとき、どう手動でリカバリーするか」という泥臭い運用設計と訓練こそが、真の安全保障になるということです。

技術の進化は目覚ましいものがありますが、それを使いこなし、最後のブレーキを踏むのは、やはり私たち「人」の役割なのです。

SOC導入で後悔しないための「5つのチェックリスト」

SOCの導入は、単にツールを揃えることではなく、自社の運用の「血肉」をシステムに通わせるプロセスです。私たちが「大地震の朝」に直面したような、技術が想定を超えて「誤作動」を起こす瞬間でも、揺るがない守りを築くためには、導入前に冷徹な視点で確認すべきポイントがあります。

ここでは、現場のプロとしての実体験に基づいた、SOC導入で失敗しないための5つの指針を紹介します。

| チェックポイント | 具体的な確認方法 |

|---|---|

| 現場の責任範囲は明確か | アラートが検知された際、「誰が」「どこまで」の対応を担うのか 現場が最も恐れるのは責任範囲の曖昧さから生じるミスの発生と、それが後続の業務プロセスへ波及すること 「ここからは自社、ここまではベンダー」という境界線を明確に引く |

| I/F(インターフェース)テストの計画はあるか | 新しいシステムを導入する際、いきなり本番環境で稼働させるのは非常にリスクが高い 本番運用の前に、情報の受け渡しや連携がスムーズに行われるかを確認する「I/Fテスト」の計画が含まれているかを確認 過去の障害対応やミスによる修正事例を振り返り、それらが新しい体制でどう処理されるかを事前にテストする |

| 緊急停止の判断基準と手順はあるか | 24時間市場が動く金融領域のようなビジネスでは、監視員からの「連絡」を待つだけでは手遅れになる場合がある 万が一の事態が起きた際、管理者機能などを用いて即座に取引を制限するといった「緊急停止の手順」が組み込まれているか システムによる自動防御を過信せず、いざという時に自分の手で「ブレーキ」を踏むための基準が明確か |

| 1次解析の質(原因特定まで踏み込めるか) | 単にアラートを右から左へ流すだけの通知サービスでは、現場の負担は減らない 検知された事象に対して、影響範囲や考えられる原因の仮説まで提示する「1次解析」の質を重視する DDoS攻撃の兆候を検知した際、速やかに原因特定と報告を行ったことで、顧客への影響をゼロに抑えられたケースもある |

| 将来的な運用縮小のロードマップはあるか | 安定期に入ればエンジニアによる密な監視をする体制を維持するのは非効率 状況に合わせて監視体制を段階的に縮小し、最適化していくロードマップを描けているか。 長期的な視点で「守りの厚み」を調整していく |

まとめ:未来の基盤を共に作るということ

セキュリティ対策は、一度仕組みを導入すれば終わりというわけではありません。刻一刻と変化する脅威に対し、常にアップデートし続ける姿勢こそが、あなたのビジネスを守る唯一の道なのです。私たちが目指すべきなのは、単に「ログを監視する」ことではなく、最新のテクノロジーと人の運用力を融合させ、何があっても止まらない社会の基盤を築くことではないでしょうか。

SOCアウトソーシングの本質は、個々の企業が独力でサイバー犯罪に立ち向かうのではなく、高度な専門スキルと膨大な攻撃サンプルを持つプロフェッショナルの知見を「共同利用」することにあります。

現代の攻撃者や犯罪者は高度に専門特化されており、ダークウェブで攻撃ツールが安価に売買されるなど、誰もが容易に標的になり得る時代です。こうした背景の中で、自社だけでセキュリティ人材を確保し、24時間の監視体制を維持するのは容易なことではありません。

だからこそ、SOCというセキュリティに特化したインフラを賢く利用することは、コスト面でも品質面でも非常にタイパ(タイムパフォーマンス)とコスパに優れた、戦略的な選択となるわけです。

私たちは「Don’t Stop the Challenge」という言葉を大切にしています。新しい技術を社会に実装しようとすれば、必ず新たなリスクや不安が生まれます。しかし、そこで歩みを止めてしまっては、未来の利便性や豊かさを手に入れることはできません。

SOCを単なる外注先と捉えるのではなく、あなたの挑戦を背後から支え、共に未来を創る「共創のパートナー」として活用していただきたいと考えています。技術をわかりやすく伝え、現場の不安に寄り添いながら、社会課題を解決していく。それが、私たちマネーパートナーズソリューションズ(MPS)の使命でもあるのです。

もし、あなたが今、セキュリティ運用や監視体制の構築に迷いを感じているのであれば、まずはそのお話をお聞かせください。金融領域で培った「止まらないシステム」の知見を活かし、あなたのビジネスに最適な「守りの設計」を共に描ける日を楽しみにしています。

以下のフォームから、ご連絡をお待ちしています。

また、月に1回のペースで最新のセキュリティ情報について、無料のメールマガジンを配信しています。以下のフォームからご購読ください。